人员安全问题

人是信息安全的关键因素,大多数信息安全事件通常来自于组织内部

主要措施;

1. 签订保密协议(NDA,保护组织的机密信息,不会被以前的员工泄漏)

敬业协议(考试考得少)

2.加强在职人员的安全管理

3.严格控制人员的离职程序(归还资产;删除/禁用账号、权限;)

背景调查: 可以防止雇佣到不合格的人

人员安全管理最佳实践

1. 职责分离(必考),

兼修技术与管理,CISSP帮你成为一名名副其实、可信赖的“安全专家”

人员安全问题

人是信息安全的关键因素,大多数信息安全事件通常来自于组织内部

主要措施;

1. 签订保密协议(NDA,保护组织的机密信息,不会被以前的员工泄漏)

敬业协议(考试考得少)

2.加强在职人员的安全管理

3.严格控制人员的离职程序(归还资产;删除/禁用账号、权限;)

背景调查: 可以防止雇佣到不合格的人

人员安全管理最佳实践

1. 职责分离(必考),

BCP, 业务连续性 -战略

DR P -运营

BCM(BCP+DRP)ISO 22301

考证可以了解: DRI,BCI, EDRP

BCM:

1. 启动/初始化 initial 设定应急管理组织架构,发生重大事件时,可以快速做出补救,决策;

决策层,指挥层(在现场),执行层(干活的)

2.风险评估(分析组织面临的风险和漏洞)

3.业务影响分析(必考) BIA,

3.1 哪些系统是重要系统,哪些是不重要的系统(业务中断带来的损失,业务owner确认)

3.2 系统恢复的优先级是什么(判断业务之间的依赖关系)

3.3 RTO/RPO恢复的目标值

4.业务连续性恢复策略: 业务的备份策略(温备、热备、冷备、双活)

5. 应急响应&应急管理(人员安全第一)

6.BCP/DRP的制定(预案),发生风险的情况下对业务的影响降至最低;

7.预案是否可以用(测试和演练,drill test)

8. 培训(培训人的安全意识)

9.危机管理(不考),不要说谎

10.沟通(不考)

BCP 被破坏,启用DRP

特殊行业要考虑法律法规

6R模型

风险评估,

(计算题可能会考)可能性评估(概率)ARO(业务每年预期遭受特定灾难的次数)

1, 暴露因子(exposure factor),风险对资产造成损失的程度,例如损失70%的建筑物会被损坏

2.单一损失期望(single loss expentancy SLE),发生风险后预计造成的货币损失; SLE=AV*EF

3.年度损失期望(Annualized Loss exspentancy ALE)ALE=SLE*ARO

基础设施要做冗余保护

信息安全培训是强制性的

安全政策、标准、流程和指南

Policy: 1. 高级管理层制定且审批;2.强制性的

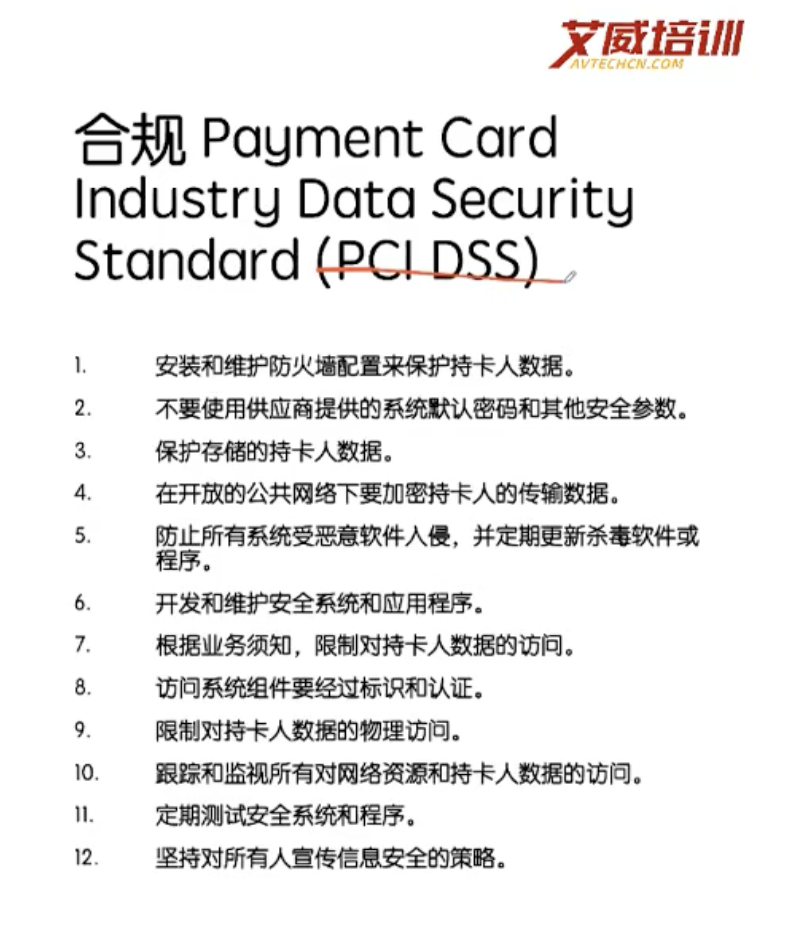

标准: 强制性的,不能裁剪(PCI DSS, 27001)

指南是option,可选的;说明应当部署哪些安全机制。而不是特定产品的详细配置

流程: detail,工作中也称之为SOP

可接受的使用策略(Acceptable use policy)--Aup //是一个常规文档,类似于行为手册,BYOD,不遵守该策略会导致工作行动警告、惩罚或者解聘

基准(baseline),安全的最低级别要求,关闭哪些端口,共享服务,弱口令账号密码;好处是 统一管理、统一恢复

专利有效保护期20年(商业限制更严格)

版权保护70年

商业秘密: 签署保密协议(NDA,Non-Disclosure Agreement)

进出口限制:个人信息出境数据流管理

(考点)跨境数据流动

1. 如果个人身份信息要跨境使用,必须脱敏

2.企业运营数据不受限制

PCI DSS 支付(强制性标准),只有供应商也有PCI DSS认证,才可以共享数据

供应商管理(SLA)

定期对SLA进行review

法律的分类:

1. 刑法,犯罪行为

2.民法,民事纠纷

3.

应用安全治理原则

为什么组织要做安全? 只有业务上发起需求,目标是维持业务流的稳定性

考点:商业论证(业务案例): 说服领导要投入安全资源要靠业务案例(商业论证),不做这个有什么损失

安全管理计划最有效的方式: 自上而下

公司高级管理层为安全负责,所以制定组织的安全策略

最终用户遵守并执行就可以

考点:变更管理(2-3道题)源自于IT服务管理(ITIL)

变更管理流程分类:

1. 正常变更(normal),提交变更记录,变更影响分析,审批节点

审批需要分级分类分层,变更之前要Build and Test (变更之前做一次测试)

重大变更需要做一次回顾,哪些地方好,哪些地方不足

2. 紧急变更(emergency):例如勒索病毒,并不能按照正常变更流程走,但仍然必须获得授权,并且先测试,再上生产(尤其是打补丁)

3.标准变更: 高频率,预授权,低风险

变更原则:

1. 未经授权的变更0容忍(负责基础设施的人员)

2. 没有回退方案的变更是不允许审批通过的

配置管理:

1.变更和配置管理之间是什么关系?

所有的变更都是对配置项的改动

CMDB记录所有的变更、故障记录

数据分类:

Public、Internal、Confidential、Restricted Use

数据分类的目的是1. 为了按照成本效益的方式对数据进行保护;2. 如果数据是机密的,那存储数据的设备也需要是机密的;

数据分类的步骤:

1.确定管理人员并定义他们的职责

2.指定如何对信息进行分类和标记的评估标准

3.为每个资源进行分类和添加标签(数据所有者主导这个步骤,但必须有监督人员进行检查,数据的访问控制权限也由owner说了算)。

。。。

安全角色和责任:

高级管理层,对所有的策略问题签字

安全专家:制定和实现安全策略

数据Owner: 最终数据保护的管理者

数据管理员: 执行者,完成上级任务,数据备份、存储

用户: 遵守组织信息安全政策,最小特权原则

审计人员: 做检查和测试、内部控制措施是否落实,审计证据可靠性,第三方提供的报告最具说服力;

考点,应尽关注,应尽职责(Due Diligence)

应尽关注,其实是对管理层的要求

应尽职责,注重执行、落地

CIA(考点)

机密性,完整性,可用性哪一个重要?

取决于组织对安全的目标,先判断组织是什么类型的企业:

对于电子商务公司而言, 可用性最重要

对于军事机构等单位,机密性最重要

对于医疗研究等单位,隐私最重要

机密性考点

(必考)机密性: 保护敏感信息,采用访问控制,加密,数据标签分类分级,确保数据不会被未授权泄漏

(必考)硬盘加密使用TPM芯片是最安全的--win11

静止数据-U盘 windows bitlocker

加密属于预防性控制措施(事情发生之前的措施)

VPN-防止网络信息传输过程中被窃取

TLS,SSL(HTTPS)

SSH,对比Telnet(不加密)

完整性考点:

对于银行而言,完整性最重要

完整性,确保信息不会未经授权的篡改、修改

如果黑客已经入侵,最担心的是完整性

组织如果中了勒索病毒,是否要交赎金?

备份(online、offline--磁带备份,相对而言比较安全)

散列(数据完整性),MD5值 --也叫哈希验证

配置管理(系统完整性) ,ITSM

变更控制(流程完整性)

软件数字签名

CRC冗余校验,针对非恶意的篡改

可用性考点:

对于电商平台等商业组织,可用性最重要(7*24)

系统挂起--对可用性产生了影响

对于应用而言,一般通过集群(Cluster/冗余/容错)保障服务

Cluster两种方式 Active-Active,Active-Standby

冗余的概念(足够有钱):

电中断了怎么办(UPS)

网络中断了(双网络)

DC被烧了怎么办(同城灾备,相距50KM)

地震怎么办(异地灾备,几百公里以上)

容错的概念:

系统层面,两个服务器实时镜像

破坏可用性的方法:DOS攻击,设备老化、删库跑路,几乎所有的不可事件都是由变更引起的;

可用性解决方法:

故障切换配置

回滚

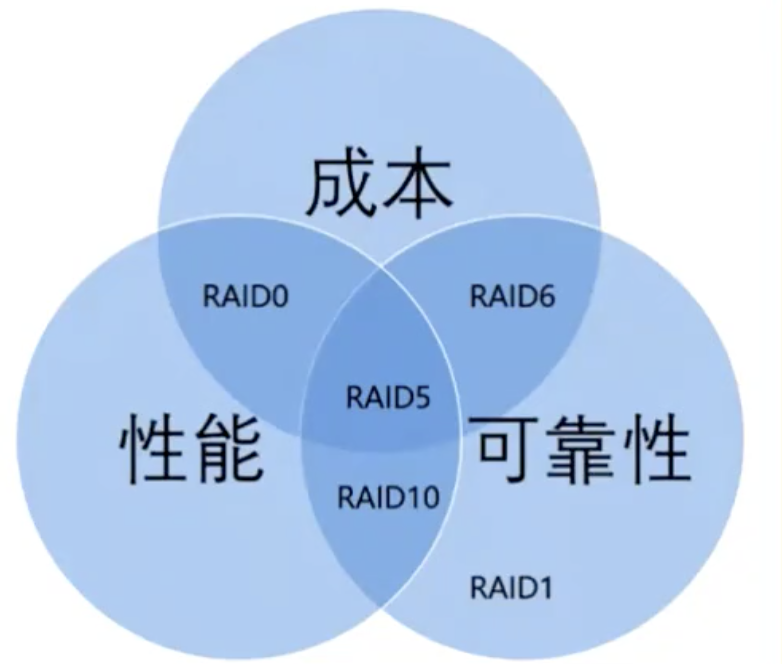

独立磁盘冗余阵列

RAID 0: 一块硬盘

RAID 1: 两块硬盘,同时写入,所以允许坏一块硬盘

RAID 5: 三块硬盘起步,第三块硬盘写入冗余校验值,所以只允许同时坏一块硬盘

RAID 6: 四块硬盘起步,其中两块硬盘写入冗余校验值,所以允许同时坏两块硬盘

RAID 10:Raid 1+ Raid 0,两边一模一样的镜像,所以允许同时坏一半硬盘

(重要)IAAAA概念:

身份标识/识别(Identification)

身份认证:输入用户名/密码,多因素认证(手机验证码)

授权: 可以访问什么,不能访问什么

审计:审计的目的是进行追责,是否有修改,删除日志的权限

可问责性/不可否认性,可问责性依赖于身份认证过程的强度

应用安全治理:业务有需求,保障业务

靠什么说服领导做安全?靠业务案例或商业论证,做这个事情的投入和不做这个事情的损失

安全是自上而下:从领导开始指定策略、中层根据策略制定标准、操作人员根据标准执行配置需求,最终用户按照组织政策遵守、执行。

ITIL:

变更管理:正常变更、紧急变更、标准变更 原则: 1、未经授权的变更零容忍 2、原则上没有回退方案的变更不允许审批通过

所有的变更都是针对于配置项的变更。

数据分类:根据数据的秘密性、敏感性、机密性等需求来保护数据的方式。 **为什么要进行数据分类? 按照成本效益的方式对数据进行保护。

管理员就是执行者 决策跟管理员没关系

最小特权原则:使用者只有使用权限并且受到限制

减少安全风险三个方面:完整性>可用性

1、机密性(Confidentiality):限制未授权主体访问不能访问的数据资源,不发生未授权泄露。

维护机密性方式:确保不会出现未授权访问、保障措施包括加密、严格的访问控制。

破坏机密性方式:窃取密码文件、社工、端口扫描、偷听、嗅探攻击。

2、完整性(Integrity):在使用或传输过程中,没有被未经授权的修改或未经授权的篡改。

维护完整性方式:只有经过授权的用户才能访问资源。

破坏完成性的方式:病毒、逻辑炸弹、未授权访问、恶意篡改。

3、可用性(Availability):经过授权的主体被及时准许和不间断地访问客体。

维护完可用性方式:提供冗余度、维持可靠的备份及避免数据丢失或破坏。

破坏可用性方式:设别故障、软件错误、Dos攻击、通信中断等。

4、IAAAA (identification+authentication+authorization+auditing+accounting):*身份标识*、*身份认证*、授权、审计、可问责性及不可否认性

基于系统安全需求选择控制措施

1、彩虹系列:

TCSEC 分类和所需功能

适用于没有互联的独立系统

最小化保护:D 不满足安全要求。 最低化保护

自主性保护:

C1 通过用户ID或用户组

C2 管理用户权限 介质清除

强制性保护:

B1 标签式

B2结构化 职责分离

B3安全域

已验证保护

A1:开发时每次都要评估和验证

2、橘皮书

只适用于未连接到网络的独立计算机

3、绿皮书 主要管密码

ITSEC 和TCSEC

TCSEC几乎只关注机密性;任何变化都要重新进行评估

ITSEC 欧洲安全标准,除了机密性还关注了完整性和可用性;在变化之后不要求进行新的正式评估,而是只维护评估目标

通用准则 CC--common criteria

安全需求划分为安全功能需求和安全保证需求两个独立部分,根据安全保证需求定义安全产品的安全等级

通用准则的认可

保护轮廓PP:安全需求

安全目标ST:供应商提供的安全目标

将PP与选定供应商的TOE中的各种ST进行比较,最接近或最匹配的就是客户要购买的。

通用准则的结构

EAL

分7个级别

单元测试(功能)--集成测试(结构)--系统测试(检查和设计)--UAT(验收测试)

CC局限性:没有涉及人员问题;没有对密码算法强度进行评估

认证: Certification

整个评估过程中的第一个阶段是认证

认证是对IT系统的技术和非技术安全特性异界其他防护措施的综合评估,这能够支持鉴定过程,从而确定特定设计和实现满足一组指定安全要求的程度。

鉴定--Accreditation ,认可 授权

鉴定通过后授权,鉴定由第三方

认证由所在组织实施,才可信

万用的公式:

Plan D o Check A 循环过程

定义 测量 控制 管理 双向循环

认证和鉴定系统:分4阶段

阶段1、定义

阶段2:验证 认证

阶段3:确认 认可 鉴定结果

阶段4:后鉴定 维护SSAA、系统操作、bian'geng

资产安全 第一步是对资产进行分类和标记,资产清单

owner 说了算

定义敏感数据个人身份信息

名字 性别 是公开的 ;但与其它个人信息结合

受保护的健康信息(Protected Health information PHI)属个人隐私信息

定义敏感数据专有数据:面向企业,可以保持企业竞争力的数据。软件代码、产品的技术计划、内部流程、知识产权或商业秘密

依靠 保密协议和竞业协议

政府数据分类:绝密、保密、机密和非机密。

敏感信息是指任何未公开或分类的信息。

非政府的数据分类:机密或专有机密、私有、敏感、公开四类

数据分类的准则

保护最好方式是加密

访问控制:多因素安全认证和授权机制 并于加密结合

Data Loss Prevention (DLP)

让员工高度重视信息安全意识;

培训

1.11 将基于风险的管理概念运用到供应链

风险管理运用到供应链

第三方的评估和监控服务

威胁建模

识别威胁

STRIDE威胁分类:

S 电子欺骗spoofing

Tampering篡改 破坏完整性,未经授权修改

Repudiation 否认

information disclosure信息披露:

DOS拒绝服务 影响可用性

Elevation of privilege 权限提升

PASTA 记住步骤顺序

分七阶段--2个定义3个分析 建模 及分析管理

第一阶段:风险分析目标(DO)的定义

第二阶段:技术范围(DTS)的定义

第三阶段:应用程序分解和分析

第四阶段:威胁分析(TA)

第五阶段:弱点和漏洞分析(WVA)

第六阶段:攻击建模和模拟(AMS)

第七阶段:风险分析与管理(RAM)

威胁建模

执行减低分析:

oscp

1.9 理解与运用风险管理的概念

风险risk:信息资产遭到损坏并给企业带来负面影响的潜在可能性;

可能发生或不发生的不确定性

外部的叫威胁

内部的叫漏洞:弱点、漏洞 脆弱性

risk management :

管理风险就是管理有价值的资产

风险=威胁*脆弱性

防护措施:是消弱或消除风险的唯一方法。

攻击是威胁主体对脆弱性的利用。

风险元素相互关系:围绕资产--威胁--脆弱性--暴露-风险--防护措施-资产assets

识别威胁和脆弱性:

定性分析 高中低

定性风险评估:小组讨论(delphi方法--消除偏见,主要是匿名、多轮、趋同)检查列表checklist、问卷、人员 访谈interview、调查survey等

定性比定量准确性稍好但精确性不够。定量分析相反。定性分析没有定量分析繁多的计算负担,但却要求分析者具备一定的经验和能力。

风险威慑:安全摄像机、实施审核、警告标语、强身份验证等

规避风险:risk avoidance ;风险规避是选择风险低于默认

风险拒绝:侥幸心理

剩余风险:管理层选择接受而非去缓解的风险。

总风险=威胁*脆弱性*资产价值

剩余风险:总风险-控制间隙=剩余风险

控制类型--威慑 部署威慑性访问控制是为了吓阻出现违反安全策略的情况。摄像头

控制类型-预防性措施:事先预防性,最符合成本效益原则

控制类型-检测性:审计

控制类型-补偿性,,比如人少无法职责分离,就每周定期审核检查、明文传输后使用vpn

控制类型-纠正 DRP,备份恢复 等属事后,

1、人是信息安全的关键因素;

主要措施:对工作申请者背景调查;

签署雇佣合同和保密协议

加强在职人员的安全管理

严格控制人员离职程序:还资产、删除或禁用用户的账号;

职责分离 SOD 防止共谋、防伪造、偷窃、反腐败

工作职责:最小特权

岗位轮换:两个作用--知识冗余类型;人员流动可以防伪造、数据更改、偷窃阴谋破坏和信息滥用的风险。防止共谋

成为斜杠青年,减少焦虑。

强制性休假:

供应商、顾问和承包商控制:

SLA 包括4个大方面--管理层面:

1、可用性:99.998%

2、性能/容量:cpu占有率、负载均衡、压力测试、

3、连续性:RTO/RPO等

4:安全方面:攻击响应、恢复时间、多久根治、每年多少次

其他方面:参照itil里的问题、故障解决、变更、配置管理等相关流程。

合规性:符合或遵守规则、策略、法规、标准或要求的行为。

隐私:

组织必须执行隐私的策略;

如果有隐私,必须有强大的控制措施,比如加密、访问控制等chu'zh

体系文件:

1、ITIL 3/ 4 itsm/ISO20000

2、dev test 开发测试流程:cmmI

3、BCM: ISO22301:商业银行业务连续性指4引

4、ISO 31000

密码学(10道题)

1、一次性密码本(OTP):密文和明文一样长度

默认最安全的

2、密钥 key

3、对称加密 进行大批量加密 ,速度快

4、公钥:可以公开的

私钥:隐藏的 私钥解开公钥

用对方的公钥加密实现了机密性

用自己的私钥加密实现了身份验证,不可否认性

对称加密用的最多的是AES

ECC速度快、密钥短、消耗资源少

对非恶意更改采取CRC冗余验证

散列值具有唯一性 散列函数为不可逆,单向的

SAML(必考)

推理是需要根据人的判断

聚合是低等级信息汇聚

paas=iass+操作系统+服务

SaaS最大的安全问题:在云上的信息是否被利用,你不会知道;性能问题(SLA);

核心业务不能上云

点对点网络(会考)P2P 盗版网络 若发现措施:重新安装操作系统

可信平台模块

容错:添加额外的磁盘至原来的磁盘阵列里

避免单点故障