CIA,机密性、完整性、可用性。

IAAAA,识别、认证、授权、审计、 可问责(不可抵赖)、不可否认。

系统操作日志的重要性。日志非常重要。

兼修技术与管理,CISSP帮你成为一名名副其实、可信赖的“安全专家”

CIA,机密性、完整性、可用性。

IAAAA,识别、认证、授权、审计、 可问责(不可抵赖)、不可否认。

系统操作日志的重要性。日志非常重要。

安全培训的先决条件是意识

必须让员工知道违反信息安全的后果是什么

1、物理安全:阻拦。拒绝 检测 延缓

2、

1、CBC初始向量 确保完整性 CFB初始向量异常重要 加密效率低

2、计数器模式,

3、RSA 与ECC的比较。ECC更快。消耗资源少

4、IPsec 链路加密,

1、应用白名单

2、BYOD 签署AuP 和数据所有权

1、SAML 网络认证标准。基于web的单点登录解决方案

2、

1、可信平台,对主板上加密处理芯片的描述 TPM芯片。用于存储和管理加密密钥。

2、

1、橘

1、擦除(Erasing),删除

2、消除,clean 复写

3、清除,Purging,介质清除工具

4、净化,Sanitization,物理损坏,介质清除工具

5、消磁

6、销毁,物理销毁

7、公有云,加密

8、

将基于风险的管理概念运用到供应链

1、变更,审批,分级分类分层

2、紧急变更,必须得到授权,在测试环境测试完成后上生产,尤其是打补丁

3、标准变更,高频率,预授权,低风险

4、原则,a、未经授权的变更零容忍。b、没有回退方案的变更是不允许通过的

5、配置,所有的变更是针对于配置项的变更

6、cmdb,配置管理服务器

7、数据分类,按照成本效益方式对数据进行合理的保护

8、数据分类,商业分类/政府分类

9、

1、加密是一种预防性控制措施

2、机密性是防止数据未经授权的泄漏

3、完整性,没有被未经授权的篡改

4、可用性建立在完整性之上

5、银行的完整性最重要

6、磁盘阵列

7、故障切换配置,cluster,

8、最不安全的就是账号密码验证

9、

风险(RISK):外部威胁;内部弱点

外部威胁是客观存在,不能控制

威胁是指会造成资产损失、破坏、变更丢失或泄漏的任何行为或非行为,或者是指阻碍访问或阻止资产维护的行为

脆弱性: 资产的弱点或者缺乏防护措施称之为脆弱性

风险=威胁*脆弱性。(风险=概率*影响): 某种威胁利用脆弱性导致资产损害的可能性;

防护措施/对策是指能消除脆弱性的方法

攻击: 威胁主体对脆弱性的利用

风险管理: 1. 风险评估,识别威胁和脆弱性 ,由管理层决定哪些风险可以接受;定量分析(AL E),定性分析(高中低)

定性风险评估(Delphi):专家、匿名、多轮、趋同(消除偏见)

风险处置措施:

1. 风险消减(Risk Mitigation)

2.风险转让( Risk Assignment):保险、外包

3.风险接受(Risk Acceptance):主动接受残余风险(成本太高,不具备成本效益原则);被动接受

4.风险威慑(Risk Deterrence):安全摄像机、指示性标语、警告标语

5. 规避风险(Risk Avoidance): 选择风险低于默认:

人员安全问题

人是信息安全的关键因素,大多数信息安全事件通常来自于组织内部

主要措施;

1. 签订保密协议(NDA,保护组织的机密信息,不会被以前的员工泄漏)

敬业协议(考试考得少)

2.加强在职人员的安全管理

3.严格控制人员的离职程序(归还资产;删除/禁用账号、权限;)

背景调查: 可以防止雇佣到不合格的人

人员安全管理最佳实践

1. 职责分离(必考),

BCP, 业务连续性 -战略

DR P -运营

BCM(BCP+DRP)ISO 22301

考证可以了解: DRI,BCI, EDRP

BCM:

1. 启动/初始化 initial 设定应急管理组织架构,发生重大事件时,可以快速做出补救,决策;

决策层,指挥层(在现场),执行层(干活的)

2.风险评估(分析组织面临的风险和漏洞)

3.业务影响分析(必考) BIA,

3.1 哪些系统是重要系统,哪些是不重要的系统(业务中断带来的损失,业务owner确认)

3.2 系统恢复的优先级是什么(判断业务之间的依赖关系)

3.3 RTO/RPO恢复的目标值

4.业务连续性恢复策略: 业务的备份策略(温备、热备、冷备、双活)

5. 应急响应&应急管理(人员安全第一)

6.BCP/DRP的制定(预案),发生风险的情况下对业务的影响降至最低;

7.预案是否可以用(测试和演练,drill test)

8. 培训(培训人的安全意识)

9.危机管理(不考),不要说谎

10.沟通(不考)

BCP 被破坏,启用DRP

特殊行业要考虑法律法规

6R模型

风险评估,

(计算题可能会考)可能性评估(概率)ARO(业务每年预期遭受特定灾难的次数)

1, 暴露因子(exposure factor),风险对资产造成损失的程度,例如损失70%的建筑物会被损坏

2.单一损失期望(single loss expentancy SLE),发生风险后预计造成的货币损失; SLE=AV*EF

3.年度损失期望(Annualized Loss exspentancy ALE)ALE=SLE*ARO

基础设施要做冗余保护

信息安全培训是强制性的

安全政策、标准、流程和指南

Policy: 1. 高级管理层制定且审批;2.强制性的

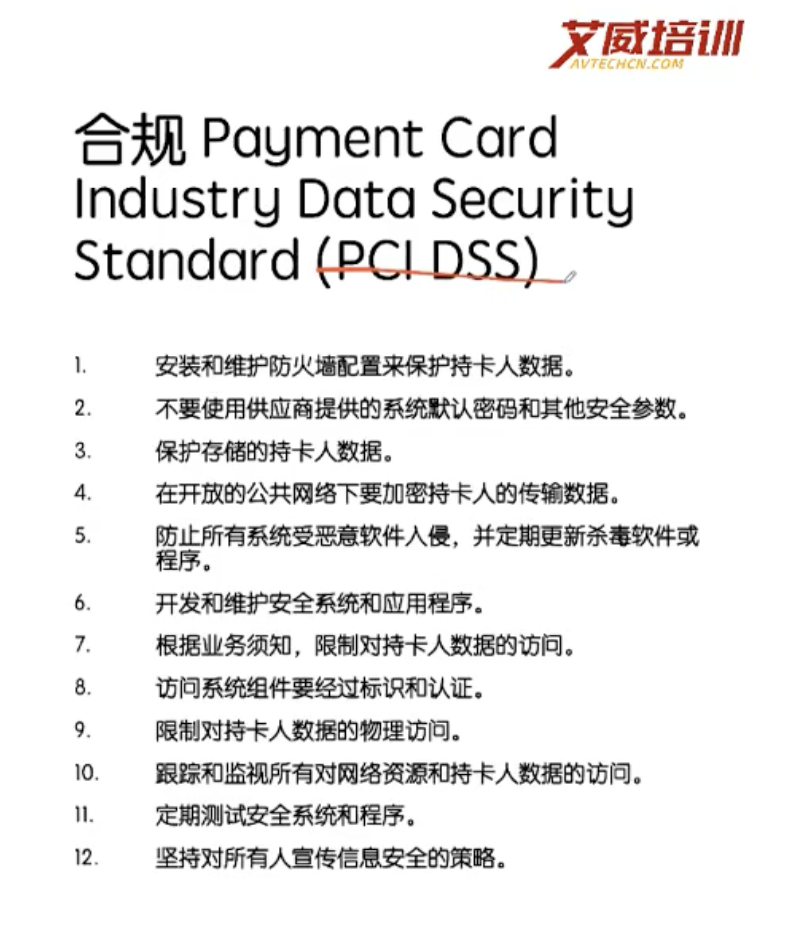

标准: 强制性的,不能裁剪(PCI DSS, 27001)

指南是option,可选的;说明应当部署哪些安全机制。而不是特定产品的详细配置

流程: detail,工作中也称之为SOP

可接受的使用策略(Acceptable use policy)--Aup //是一个常规文档,类似于行为手册,BYOD,不遵守该策略会导致工作行动警告、惩罚或者解聘

基准(baseline),安全的最低级别要求,关闭哪些端口,共享服务,弱口令账号密码;好处是 统一管理、统一恢复

专利有效保护期20年(商业限制更严格)

版权保护70年

商业秘密: 签署保密协议(NDA,Non-Disclosure Agreement)

进出口限制:个人信息出境数据流管理

(考点)跨境数据流动

1. 如果个人身份信息要跨境使用,必须脱敏

2.企业运营数据不受限制

PCI DSS 支付(强制性标准),只有供应商也有PCI DSS认证,才可以共享数据

供应商管理(SLA)

定期对SLA进行review

法律的分类:

1. 刑法,犯罪行为

2.民法,民事纠纷

3.

应用安全治理原则

为什么组织要做安全? 只有业务上发起需求,目标是维持业务流的稳定性

考点:商业论证(业务案例): 说服领导要投入安全资源要靠业务案例(商业论证),不做这个有什么损失

安全管理计划最有效的方式: 自上而下

公司高级管理层为安全负责,所以制定组织的安全策略

最终用户遵守并执行就可以

考点:变更管理(2-3道题)源自于IT服务管理(ITIL)

变更管理流程分类:

1. 正常变更(normal),提交变更记录,变更影响分析,审批节点

审批需要分级分类分层,变更之前要Build and Test (变更之前做一次测试)

重大变更需要做一次回顾,哪些地方好,哪些地方不足

2. 紧急变更(emergency):例如勒索病毒,并不能按照正常变更流程走,但仍然必须获得授权,并且先测试,再上生产(尤其是打补丁)

3.标准变更: 高频率,预授权,低风险

变更原则:

1. 未经授权的变更0容忍(负责基础设施的人员)

2. 没有回退方案的变更是不允许审批通过的

配置管理:

1.变更和配置管理之间是什么关系?

所有的变更都是对配置项的改动

CMDB记录所有的变更、故障记录

数据分类:

Public、Internal、Confidential、Restricted Use

数据分类的目的是1. 为了按照成本效益的方式对数据进行保护;2. 如果数据是机密的,那存储数据的设备也需要是机密的;

数据分类的步骤:

1.确定管理人员并定义他们的职责

2.指定如何对信息进行分类和标记的评估标准

3.为每个资源进行分类和添加标签(数据所有者主导这个步骤,但必须有监督人员进行检查,数据的访问控制权限也由owner说了算)。

。。。

安全角色和责任:

高级管理层,对所有的策略问题签字

安全专家:制定和实现安全策略

数据Owner: 最终数据保护的管理者

数据管理员: 执行者,完成上级任务,数据备份、存储

用户: 遵守组织信息安全政策,最小特权原则

审计人员: 做检查和测试、内部控制措施是否落实,审计证据可靠性,第三方提供的报告最具说服力;

考点,应尽关注,应尽职责(Due Diligence)

应尽关注,其实是对管理层的要求

应尽职责,注重执行、落地

CIA(考点)

机密性,完整性,可用性哪一个重要?

取决于组织对安全的目标,先判断组织是什么类型的企业:

对于电子商务公司而言, 可用性最重要

对于军事机构等单位,机密性最重要

对于医疗研究等单位,隐私最重要

机密性考点

(必考)机密性: 保护敏感信息,采用访问控制,加密,数据标签分类分级,确保数据不会被未授权泄漏

(必考)硬盘加密使用TPM芯片是最安全的--win11

静止数据-U盘 windows bitlocker

加密属于预防性控制措施(事情发生之前的措施)

VPN-防止网络信息传输过程中被窃取

TLS,SSL(HTTPS)

SSH,对比Telnet(不加密)

完整性考点:

对于银行而言,完整性最重要

完整性,确保信息不会未经授权的篡改、修改

如果黑客已经入侵,最担心的是完整性

组织如果中了勒索病毒,是否要交赎金?

备份(online、offline--磁带备份,相对而言比较安全)

散列(数据完整性),MD5值 --也叫哈希验证

配置管理(系统完整性) ,ITSM

变更控制(流程完整性)

软件数字签名

CRC冗余校验,针对非恶意的篡改

可用性考点:

对于电商平台等商业组织,可用性最重要(7*24)

系统挂起--对可用性产生了影响

对于应用而言,一般通过集群(Cluster/冗余/容错)保障服务

Cluster两种方式 Active-Active,Active-Standby

冗余的概念(足够有钱):

电中断了怎么办(UPS)

网络中断了(双网络)

DC被烧了怎么办(同城灾备,相距50KM)

地震怎么办(异地灾备,几百公里以上)

容错的概念:

系统层面,两个服务器实时镜像

破坏可用性的方法:DOS攻击,设备老化、删库跑路,几乎所有的不可事件都是由变更引起的;

可用性解决方法:

故障切换配置

回滚

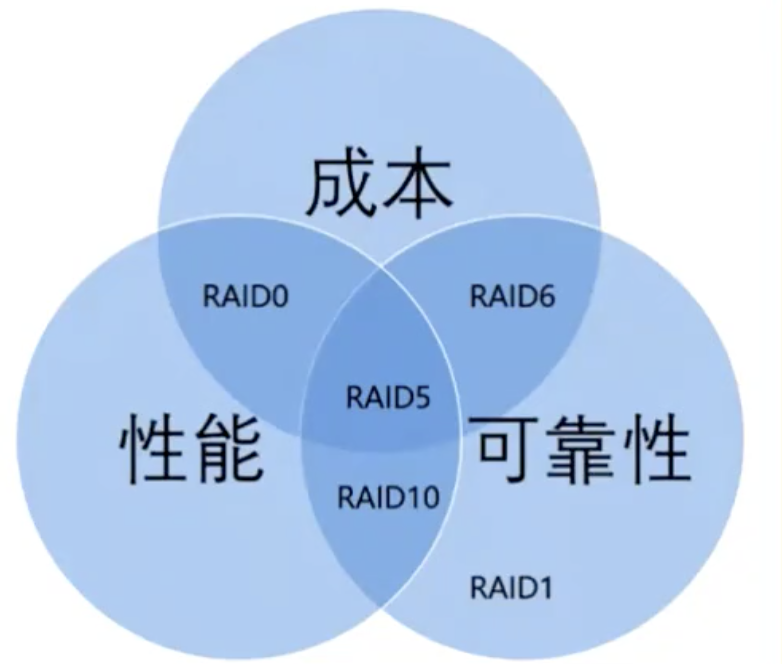

独立磁盘冗余阵列

RAID 0: 一块硬盘

RAID 1: 两块硬盘,同时写入,所以允许坏一块硬盘

RAID 5: 三块硬盘起步,第三块硬盘写入冗余校验值,所以只允许同时坏一块硬盘

RAID 6: 四块硬盘起步,其中两块硬盘写入冗余校验值,所以允许同时坏两块硬盘

RAID 10:Raid 1+ Raid 0,两边一模一样的镜像,所以允许同时坏一半硬盘

(重要)IAAAA概念:

身份标识/识别(Identification)

身份认证:输入用户名/密码,多因素认证(手机验证码)

授权: 可以访问什么,不能访问什么

审计:审计的目的是进行追责,是否有修改,删除日志的权限

可问责性/不可否认性,可问责性依赖于身份认证过程的强度